!!!!허가되지않은 공격은 범법행위입니다!!!!

안녕하세요.

이번 포스팅에서는 웹 취약점 점검에 자주 사용되는 BurpSuite 사용 방법에 대해서 알아보겠습니다.

프록시 서버를 이용하면 최종 목적지에 프록시 서버를 통해 간접적으로 접근이 가능합니다.

아래의 예제를 통해 알아보겠습니다.

1. 가상머신을 이용해 리눅스 시스템(아래 예제는 kali) 접속( 리눅스 말고 윈도우도 가능. 윈도우 프로그램으로 다운받아야함. )

2. 커맨드 창에 burpsuite & 입력 시, burpsuite 실행

Proxy - Options - Proxy Listeners 에서 프록시 서버 정보 확인

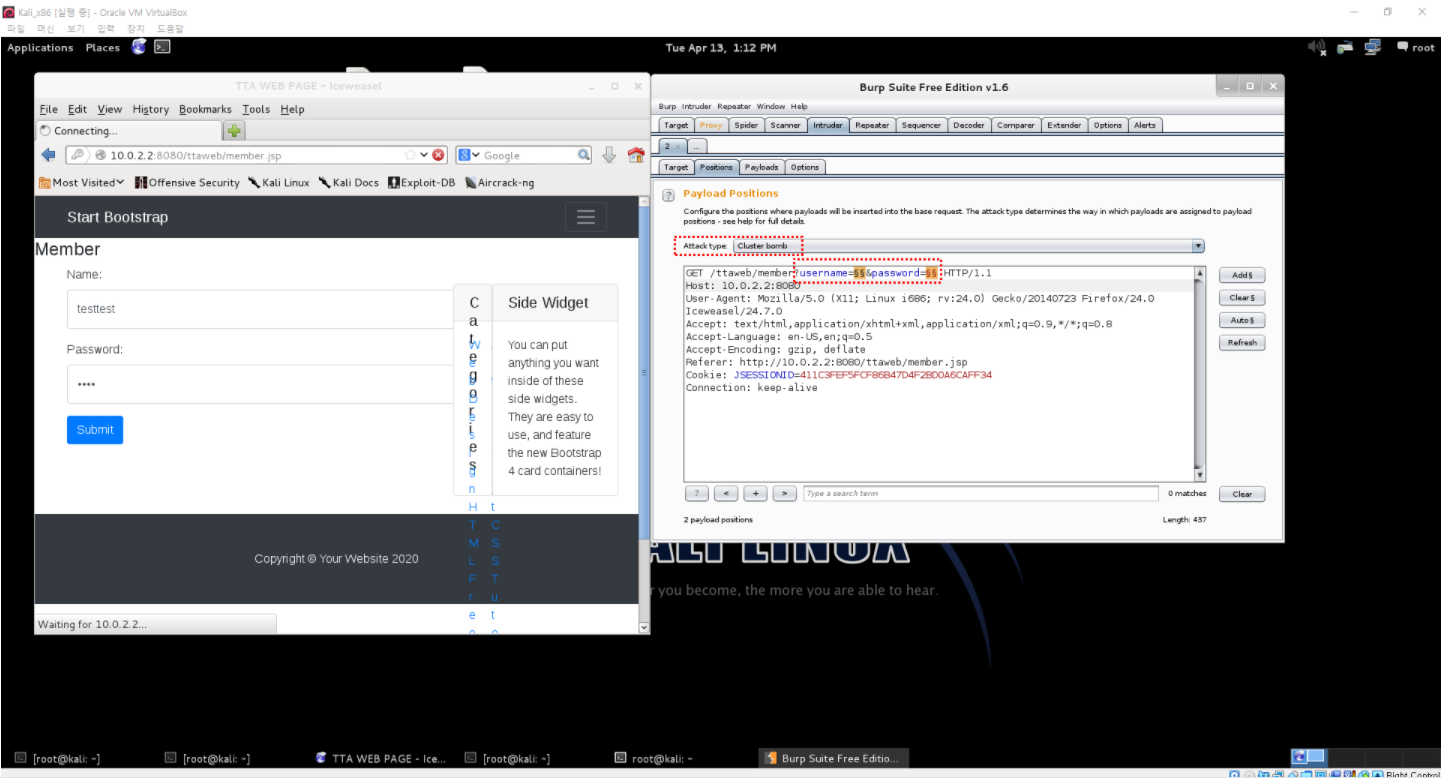

3. 로컬에서 실행중인 서버에 접속

(가상머신이 아닌 윈도우 이클립스에서 실행중인 서버 : id와 pw입력 시, insert 시키는 웹)

가상머신에서 윈도우를 보는 IP : 10.0.2.2

해당 서버의 DB는 가상머신에서 실행시킨 mysql

4. 가상머신의 웹 설정을 프록시를 탈 수 있도록 맞춰준다. (Edit - Preferences)

Advanced - Network - Settings

위에서 확인한 프록시 정보와 맞춰준다.

5. 위의 설정을 다 마쳤으면, 내용을 적고 전송하면 burpsuite 의 proxy - intercept에 잡힌다.

버튼 설명

forward : 다음으로

intercept is on / intercept is off : 정보 가로채기 on/off

6. 해당 정보를 intruder로 보내기

7. intruder 탭에 위의 정보가 복사된다.

8. position탭에서 변수를 설정한다.

attack type : cluster bomb

아래 소스에선 username과 password에만 변수를 설정한다.

변수 설정 방법은 오른쪽 버튼 Add이다.

9. payload 탭에서 1번(username)과 2번(password) 에 데이터를 설정

+) crunch 4 4 1234 > pass.txt 를 입력해서 load버튼을 눌러 pass.txt를 불러올 수 있다.

10. 정보를 전송한다.

11. 확인

'etc' 카테고리의 다른 글

| [오류 해결] Script5009:FormData가 정의되지 않았습니다 (0) | 2021.06.23 |

|---|---|

| [etc] hang? deadlock? (0) | 2021.05.31 |

| [가상머신] 윈도우와 복사 붙여넣기 설정 방법 (1) | 2021.05.17 |

| [오류 해결]org.apache.el.parser.ParseException 오류 해결 방법 (0) | 2021.05.12 |

| [winspy] Winspy를 이용해 윈도우 프로그램의 부품을 조작하기 (0) | 2021.04.14 |